Los medios inalámbricos son aquellos en los cuales no se utiliza cables para la transmisión de la información, están regulados y se basan en estándares. La IEEE (Institute of Electronics and Electrical Engineers) es la principal generadora de los estándares para redes inalámbricas al igual que para las redes cableadas.

La FCC (Federal Communications Comission, Comité Federal de Comunicaciones) es la que se encarga de establecer un marco de reglamentaciones en el que se basan los estándares. Ejemplo: La tecnología clave que contiene el estándar 802.11 es el Espectro de Dispersión de Secuencia Directa (DSSS), la cual se aplica a dispositivos inalámbricos que operan en el rango de 1 a 2 Mbps, existen varios estándares: 802.11, 802.11b (Wi-Fi o inalámbrico de alta velocidad), 802.11a, 802.11e, 802.11g y 802.11i.

Dispositivos inalámbricos:

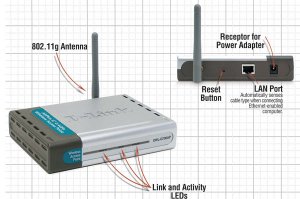

Las redes inalámbricas se pueden formar con tan solo dos dispositivos, se pueden establecer redes ‘ad hoc’ comparables a las redes ‘par a par’ en una red cableada, donde ambos dispositivos funcionarán como clientes y servidores. De esta forma se tiene conectividad, pero la tasa de transferencia es baja y la seguridad es mínima, sumándose otro problema adicional cuando se utilizan dispositivos inalámbricos de diferentes fabricantes, porque suelen ser incompatibles entre sí. El problema de incompatibilidad se resuelve instalando un punto de acceso (AP, Access Point) para que actúe como concentrador en la red WLAN (Wireless Local Area Network).

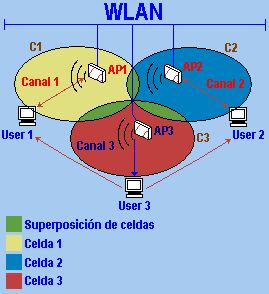

Los AP (Access Point) tienen antenas para brindar conectividad inalámbrica a un área específica que recibe el nombre de celda. Esto es como en la telefonía celular donde las radiobases son los puntos de acceso de la red celular y el área que dan cobertura las celdas. Según la ganancia de las antenas instaladas en el AP y el lugar donde se instaló, el tamaño de la celda puede ser muy grande. Ejemplo: Las celdas de la telefonía celular son muy amplias porque sus radiobases (AP) son estratégicamente ubicadas y tienen antenas con una buena ganancia.

Para brindar servicio a áreas más amplias es necesario instalar múltiples puntos de acceso con cierto grado de superposición que se aconseja sean de un 20 a 30%, para que se pueda pasar de una celda a otra sin perder la señal, esto se conoce como roaming. Con esto podemos entender que los teléfonos celulares no pierden la señal cuando pasan de una celda a otra, debido a la superposición que permite el roaming entre celdas.

Una red cableada se puede conectar mediante cables a un AP para que éste le de acceso a los nodos de una red inalámbrica o a Internet que se reparte por medio inalámbrico.

Cuando se activa un cliente dentro de una WLAN la red realiza un “escaneo”, donde empezará a “escuchar” para ver si hay un dispositivo compatible con el cual "asociarse". El escaneo puede ser activo o pasivo.

El escaneo activo ocurre cuando el nodo inalámbrico que busca conectarse a la red realiza un pedido de sondeo que incluye el Identificador del Servicio (SSID) de la red a la que desea conectarse, si se encuentra un AP con el mismo SSID, éste emite una respuesta de sondeo que continuará con los pasos de autenticación y asociación.

El escaneo pasivo ocurre cuando el nodo inalámbrico espera por las tramas de administración de beacons enviadas por el AP o nodos pares en el caso de comunicaciones “ad hoc”, los beacons son paquetes de datos que se envían periódicamente para anunciar su presencia y contienen varios parámetros, entre ellos el SSID del Punto de Acceso (AP). En este caso solo realizará un intento de conexión a la red cuando recibe un beacon que contiene el SSID de la red a la que trata de conectarse. Este es un proceso continuo y los nodos pueden asociarse o desasociarse de los AP con los cambios en la potencia de la señal.

El estándar IEEE 802.11b define dos componentes; una estación inalámbrica, la cual puede ser una PC o una Laptop con una tarjeta de red inalámbrica (NIC - Network Interface Card), y un Punto de Acceso (AP - Access Point), el cual actúa como puente entre la estación inalámbrica y la red cableada.

Los nodos de las redes WLAN pueden ser computadoras de escritorio o portátiles incorporadas con NIC inalámbricas, las NIC son adaptadores de red que pueden venir en forma de tarjetas para conectarse a un bus de expansión en las computadoras de escritorio, de tipo cardbus (Wireless CardBus Adapter) para conectarse a una computadora portátil o parecido a un pendrive para conectarse a un puerto USB (Wireless Compact USB Adapter).

ESTÁNDAR IEEE 802.11

802.11: Estándar para redes inalámbricas con línea visual, utilizado en la mayoría de redes WLAN. Su máxima tasa de bits es 2 Mbps y su frecuencia de operación de 2.4 GHz.

802.11a: Estándar superior al 802.11b, su velocidad de transmisión va de 24 a 54 Mbps con una frecuencia de operación de 5 GHz. Elimina el problema de las interferencias múltiples que existen en la banda de los 2,4 GHz (hornos microondas, teléfonos digitales DECT, BlueTooth).

802.11b: Extensión de 802.11 para proporcionar una velocidad de 11 Mbps con una frecuencia de operación de 2.4 GHz, usando DSSS. Se lo Conoce comúnmente como Wi-Fi (Wireless Fidelity), término registrado y promulgado por la WECA (Wireless Ethernet Compatibility Alliance) para certificar productos IEEE 802.11b capaces de operar con los de otros fabricantes. En las redes de área local podemos encontrar tecnologías inalámbricas basadas en HiperLAN (High Performance Radio LAN), un estándar del grupo ETSI (European Telecommunications Standards Institute, Instituto Europeo de Normas de Telecomunicaciones), o tecnologías basadas en Wi-Fi, que siguen el estándar IEEE 802.11 con diferentes variantes.

802.11e: Estándar encargado de diferenciar entre video-voz-datos. Su único inconveniente el encarecimiento de los equipos.

802.11g: Siguen evolucionando y alcanza velocidades de 108 Mbps con una frecuencia de operación de 2,4 GHz, lo cual se logra cambiando el modo de modulación de la señal, pasando de 'Complementary Code Keying' a 'Orthogonal Frequency Division Multiplexing'. Con esto no hay que adquirir nuevas tarjetas inalámbricas, bastaría solamente con cambiar su firmware interno. El firmware es un bloque de instrucciones de programa para propósitos específicos, grabado en una memoria de tipo no volátil (ROM, EEPROM, flash, etc), que establece la lógica de más bajo nivel que controla los circuitos electrónicos de un dispositivo de cualquier tipo.

802.11i: Es un conjunto de referencias en el que se apoyará el resto de los estándares, en especial el futuro 802.11a. El 802.11i supone la solución al problema de autenticación al nivel de la capa de acceso al medio, pues sin ésta, es posible crear ataques de denegación de servicio (DoS).

802.15: Bluetooth, opera a 2.4 GHz con una velocidad máxima de transmisión de 1 Mbps. En principio sólo son necesarias un par de unidades con las mismas características de hardware para establecer un enlace. Dos o más unidades Bluetooth que comparten un mismo canal forman una piconet.

802.16: WMan (Wireless Metropolitan Area Network), para redes de área metropolitana se encuentran tecnologías basadas en WiMAX (Worldwide Interoperability for Microwave Access, es decir, Interoperabilidad Mundial para Acceso con Microondas), un estándar de comunicación inalámbrica basado en la norma IEEE 802.16. WiMAX es un protocolo parecido a Wi-Fi, pero con más cobertura y ancho de banda. También podemos encontrar otros sistemas de comunicación como LMDS (Local Multipoint Distribution Service).

Las redes WWAN (Wireless Wide Area Network) son redes inalámbricas de mayor cobertura, a estas redes pertenecen tecnologías como UMTS (Universal Mobile Telecommunications System), utilizada con los teléfonos móviles de tercera generación (3G) y sucesora de la tecnología GSM (para móviles 2G), o también la tecnología digital para móviles GPRS (General Packet Radio Service), las cuales estudiaremos en una próxima oportunidad.

Comunicación en una WLAN

Cuando se establece conectividad entre nodos de una WLAN, éstos pasarán las tramas de igual forma que en cualquier otra red 802.x. Se tienen 3 clases de tramas:

- - Tramas de administración: Donde intervienen tramas de pedido de asociación, de respuesta de asociación, de pedido de sonda, de respuesta de sonda, de beacon y de autenticación.

- - Tramas de control: Donde se envía la petición de enviar (RTS), el preparado para enviar (CTS) y el acuse de recibo (ACK).

- - Tramas de datos: Donde va la información que se requiere transmitir.

Al igual que en una red cableada se pueden producir colisiones debido a que la radiofrecuencia (RF) es un medio compartido, pero la diferencia es que no existe un método mediante el cual un nodo origen pueda detectar que ha ocurrido una colisión. Debido a esto las redes WAN utilizan el llamado CSMA/CA (Acceso Múltiple con Detección de Portadora/Carrier y Prevención de Colisiones) que es similar al CSMA/CD de Ethernet. Cuando el nodo fuente envía una trama, contesta con un acuse de recibo positivo (ACK) el nodo destino, que puede consumir un 50% el ancho de banda disponible y combinado esto con el protocolo de prevención de colisiones se reduce la tasa de transferencia real de datos a un máximo de 5,0 a 5,5 Mbps en una LAN inalámbrica 802.11b con una velocidad de 11 Mbps.

El rendimiento en una WAN se ve afectado por la potencia de la señal y la degradación de la calidad de la señal debido a la distancia o interferencia. Se puede invocar la Selección de Velocidad Adaptable (ARS) a medida que la señal se debilita.

Autenticación

Consiste en autenticar al dispositivo y no al usuario. Por ejemplo: Cuando un cliente envía una trama de petición de autenticación al AP y éste acepta o rechaza la trama, lo hace con una respuesta que se envía al cliente o se puede derivar a un servidor de autenticación. Luego de la autenticación viene la asociación que permite que un cliente use los servicios del AP para transferir datos.

Tipos de autenticación y asociación

- - No autenticado y no asociado: El nodo está desconectado de la red y no está asociado a un punto de acceso.

- - Autenticado y no asociado: El nodo ha sido autenticado en la red pero todavía no ha sido asociado al punto de acceso.

- - Autenticado y asociado: El nodo está conectado a la red y puede transmitir y recibir datos a través del punto de acceso.

En el IEEE 802.11 se realizan dos métodos de autenticación. El primero es un sistema abierto donde solamente debe coincidir el SSID, mientras que el segundo es un proceso de clave compartida que utiliza un cifrado del Protocolo de Equivalencia de Comunicaciones Inalámbricas (WEP), un algoritmo que utiliza claves de 64 y 128 bits. El segundo método es más seguro pero no es vulnerable, por lo que se busca nuevas soluciones de seguridad.

Transmisión de información en las ondas de radio

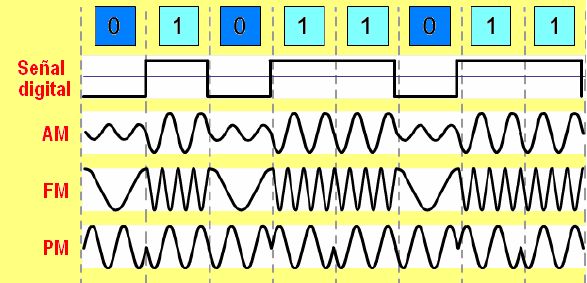

Las computadoras envían señales electrónicas digitales que se convierten en ondas de radio que son irradiadas en línea recta desde la antena transmisora, que se atenúan a medida que se alejan de ella, ya que al igual que las ondas de luz son absorbidas por ciertos materiales y reflejadas por otros, debido a esto el receptor también está equipado con una antena que al recibir las señales eléctricas debilitadas las amplifica. Los datos enviados por las computadoras son señales eléctricas digitales que se modulan con una portadora de radio, para que dichas señales no se degraden y el receptor pueda recuperar correctamente la información enviada. La modulación permite combinar dos señales de modo que una de ellas transporte a la otra y consiste en alterar una señal portadora mediante una señal moduladora, en este caso la señal moduladora es la señal digital enviada por la computadora y la señal portadora es la señal de radio. La modulación puede alterar la amplitud de la señal portadora (Amplitud Modulada), la frecuencia de la señal portadora (Frecuencia Modulada) o la fase de la portadora (Phase Modulada), éste último es el caso de la comunicación inalámbrica en las redes WLAN, mientras que Amplitud Modulada y Frecuencia Modulada es la modulación utilizada por las emisoras de radio de AM y FM respectivamente.

La señal portadora se llama así porque es la encargada de transportar el mensaje que es la señal que se quiere transmitir, ésta última es la que se convierte en moduladora, porque cambia una característica de amplitud, fase o frecuencia de la señal portadora, en este cambio de la señal portadora va incluido el mensaje.

Interferencia en una WLAN

Se pueden presentar interferencia en la banda estrecha y en la banda completa. La banda estrecha en el mundo de las comunicaciones hacen referencia a un tipo de conexión que utiliza un ancho de banda muy reducido, es lo opuesto a la tecnología de Espectro Ensanchado por Secuencia Directa (DSSS) que es uno de los métodos de modulación en espectro ensanchado para transmisión de señales digitales sobre ondas de radio que más se utilizan y no afecta al espectro de frecuencia de la señal inalámbrica, la solución más sencilla para este tipo de interferencia es simplemente cambiar el canal que utiliza el AP. La interferencia de banda completa en cambio afecta a toda la gama del espectro. Por ejemplo, una red 802.11b se puede ver afectada en gran medida por las tecnologías Bluetooth que saltan varias veces por segundo a través de los 2.4 GHz completo, por lo que suelen encontrar carteles que solicitan desconectar todos los dispositivos Bluetooth antes de entrar en una red inalámbrica.

Seguridad en la transmisión inalámbrica

Están surgiendo varios nuevos protocolos y soluciones de seguridad como las Redes Privadas Virtuales (VPN) y el Protocolo de Autenticación Extensible (EAP). Las VPN cierran efectivamente una red inalámbrica para evitar que intrusos puedan infiltrarse en la red, en el caso del EAP las tareas de autenticación y cifrado se pueden realizar con un servidor dedicado para dicho fin.

Fuente:

Revista Varitek Universal, Año 3 – Número 9, 15 de septiembre del 2010.