- Detalles

- Categoría: Tecnología

La biometría es el estudio de métodos automáticos para el reconocimiento único de individuos basados en rasgos conductuales o físicos intrínsecos, el término se deriva de las palabras griegas “bios” de vida y “metron” de medida, dependiendo del tipo de característica que se utilice para llevar a cabo dicha identificación es que la biometría se divide en dos grandes tipos: Biometría Estática (características físicas) y Biometría Dinámica (características conductuales).

En informática se utilizan técnicas matemáticas y estadísticas sobre los rasgos físicos o conducta de las personas para autenticarlos.

Son ejemplos de biometría estática: las huellas dactilares, el termograma del rostro, las retinas, el iris, los patrones faciales, de venas de la mano o la geometría de la palma de la mano. En cambio, son ejemplos de biometría dinámica: la firma, el paso y el tecleo. La voz es considerada una mezcla de características físicas y del comportamiento, pero todos los rasgos biométricos comparten aspectos físicos y del comportamiento. Las más conocidas son las huellas dactilares, reconocimiento de cara y reconocimiento de iris (ojos).

Cada técnica posee ventajas y desventajas comparativas: Fiabilidad, facilidad de uso, prevención de ataques, aceptación y estabilidad. La más utilizada actualmente es la de huellas dactilares. Una huella dactilar, salvo daño físico, es la misma día a día, a diferencia de una firma que puede ser influenciada tanto por factores controlables como por psicológicos no intencionales. Muchos sistemas combinan tecnologías como el de rostros con el de huellas, debido a que el reconocimiento de rostros es rápido pero no extremadamente confiable, mientras que la identificación mediante huellas dactilares es confiable pero no eficiente en consultas a bases de datos. En sistemas de control de personal se utilizan mucho la combinación de huellas dactilares (biometría estática) con el tecleo de un código (biometría dinámica).

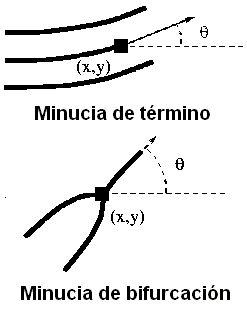

En las huellas dactilares, hay muchas líneas que aparecen dispuestas en forma paralela (colinas o ridge lines y furrows), pero estas líneas se intersectan y a veces terminan en forma abrupta. Los puntos donde las colinas terminan o se bifurcan se conocen técnicamente como minucias, hay otros donde la curvatura de los ridges es máxima. La característica más interesante que presentan tanto las minucias como los puntos singulares cores y deltas es que son únicos para cada individuo y permanecen inalterados a través de su vida. Se identifican las coordenadas de estos puntos y se los analiza mediante un proceso matemático complejo para almacenar la información característica de la huella de cada individuo que luego será comparada para comprobar la autenticidad de la persona a futuro.

Los sistemas biométricos para identificación de personal adquieren la información de algún indicador biométrico (huella dactilar, por ejemplo), luego procesan, almacenan y comparan los datos adquiridos con los datos almacenados. Debido a la complejidad de análisis y comparación de un sistema biométrico, los sistemas traen una interfaz para comunicarse con otras aplicaciones que realizan procesos con las identidades de las personas, facilitando la programación de sistemas. En los controles de accesos, la información de las huellas se almacenan dentro de un equipo con memoria incorporada, se disponen de señales para realizar apertura de puertas y un puerto de comunicaciones para comunicarse con un software central que requiere el almacenamiento de la entrada y salida de personas a un área determinada. Se realizan dos procesos que son la inscripción y la verificación, en la inscripción de la información el lector biométrico que extrae las características y son almacenadas en la base de datos, mientras que en la verificación el lector biométrico extrae las características que luego son comparadas con las almacenadas en la base de datos, en el segundo proceso el tiempo de procesamiento es mayor.

Las características que debe de tener un sistema biométrico son: desempeño (se refiere a la exactitud, la rapidez y la robustez alcanzada en la identificación), aceptabilidad (indica el grado en que la gente está dispuesta a aceptar un sistema biométrico en su vida diaria) y fiabilidad (refleja cuán difícil es burlar al sistema).

Muchos bancos están utilizando sistemas de identificación biométrica en sus sitios Web para autenticar a sus clientes, el cual consiste en que el usuario identifica imágenes en la pantalla (biometría dinámica).

Aplicaciones:

- - Controles de acceso.

- - Registro de asistencia de Personal.

- - Centros de proceso de datos, área de servidores.

- - Áreas de almacenamiento de equipos sensibles.

- - Paneles de control maestro (eléctricos, agua, etc).

- - Control de becas y raciones alimenticias en comedores.

- - Entre otras.

Fuente:

Revista Varitek Universal, Año 4 – Número 4, 15 de abril del 2011.

- Detalles

- Categoría: Tecnología

ZigBee es una alianza, sin fines de lucro, de más de 100 empresas, la mayoría de ellas fabricantes de semiconductores, con el objetivo de auspiciar el desarrollo e implantación de una tecnología inalámbrica de bajo costo. Destacan empresas como Invensys, Mitsubishi, Honeywell, Philips y Motorola que trabajan para crear un sistema estándar de comunicaciones, vía radio y bidireccional, para usarlo dentro de dispositivos de domótica (automatización casera), inmótica (automatización de edificios), control industrial, periféricos de PC y sensores médicos. Los miembros de esta alianza justifican el desarrollo de este estándar para cubrir el vacío que se produce por debajo del Bluetooth.

Los productos ZigBee trabajan en una banda de frecuencias que incluye la 2.4 Ghz (a nivel mundial), de 902 a 928 Mhz (en Estados Unidos) y 866Mhz (en Europa). La transferencia de datos de hasta 250 Kbps puede ser transmitido en la banda de 2.4Ghz (16 canales), hasta 40Kbps en 915Mhz (10 canales) y a 20Kbps en la de 868Mhz (un solo canal). La distancia de transmisión puede variar desde los 10 metros hasta los 75, dependiendo de la potencia de transmisión y del entorno. Al igual que WiFi, ZigBee usa la DSSS (secuencia directa de espectro ensanchado) en la banda 2.4 Ghz. En las bandas de 868 y 900 Mhz también se utiliza la secuencia directa de espectro ensanchado pero con modulación de fase binaria.

Las redes pueden utilizar un entorno con balizas o sin balizas, éstas son utilizadas para sincronizar los dispositivos de red, los intervalos de red son identificados por el coordinador de red (router) y pueden variar desde los 15 ms hasta 4 minutos.

En las redes con balizas los routers o coordinadores las generan para confirmar su presencia a otros nodos, éstos pueden desactivarse entre las recepciones de balizas (se duermen) reduciendo su ciclo de servicio, es un mecanismo de control de potencia en la red.Sin embargo, los periodos largos con ciclos de servicio cortos necesitan de una temporización precisa, lo que puede ir en contra del principio de bajo costo.

Este modo es más recomendable cuando el coordinador de red trabaja con una batería. Los dispositivos que conforman la red, escuchan a dicho coordinador durante el "balizamiento" (envío de mensajes a todos los dispositivos -broadcast-, entre 0,015 y 252 segundos). Un dispositivo que quiera intervenir, lo primero que tendrá que hacer es registrarse para el coordinador, y es entonces cuando mira si hay mensajes para él. En el caso de que no haya mensajes, este dispositivo se vuelve a "dormir", y se despierta de acuerdo a un horario que ha establecido previamente el coordinador. En cuanto el coordinador termina el "balizamiento", vuelve a "dormirse".

Las redes sin balizas acceden al canal por medio de CSMA/CA para evitar colisiones en la transmisión. Los routers suelen estar activos todo el tiempo, por lo que requieren una alimentación estable en general, permitiendo redes heterogéneas en las que algunos dispositivos pueden estar transmitiendo todo el tiempo, mientras que otros sólo transmiten ante la presencia de estímulos externos. Un ejemplo, son los interruptores inalámbricos que se adhieren a las paredes y prenden un foco, el nodo al que se conecta el foco está recibiendo continuamente ya que está conectado a la red, mientras que el interruptor a pilas está dormido hasta que se lo activa. En este caso el nodo al que se conecta el foco sería el router o coordinador y el interruptor el dispositivo final. Su utilización es típica en sistemas de seguridad donde los sensores se duermen prácticamente en un 99%.

El bajo consumo de ésta tecnología se debe a que las redes ZigBee son diseñadas para conservar la potencia en los nodos ‘esclavos’. Durante mucho tiempo, un dispositivo ‘esclavo’ está en modo ‘dormido’ y sólo se ‘despierta’ por una fracción de segundo para confirmar que está ‘vivo’ en la red de dispositivos. Por ejemplo, la transición del modo ‘dormido’ al modo ‘despierto’ (cuando transmite) dura unos 15ms y la enumeración de ‘esclavos’ dura unos 30ms.

En general, los protocolos ZigBee minimizan el tiempo de actividad de la radio para evitar el uso de energía. En las redes con balizas los nodos sólo necesitan estar despiertos mientras se transmiten las balizas (además de cuando se les asigna tiempo para transmitir). Si no hay balizas, el consumo es asimétrico repartido en dispositivos permanentemente activos y otros que sólo lo están esporádicamente.

Topologías de red utilizadas

Se pueden utilizar las siguientes topologías:

- - Topología en estrella: el router se ubica en la parte central.

- - Topología en árbol: el router es la raíz del árbol.

- - Topología en malla: al menos uno de los nodos tendrá más de dos conexiones.

La topología más interesante es la topología de malla. Ésta permite que en un momento dado, si un nodo del camino falla y se cae, pueda seguir la comunicación entre todos los demás nodos debido a que se rehacen todos los caminos. La gestión de los caminos es tarea del router o coordinador.

Los dispositivos ZigBee deben respetar el estándar de WPAN de baja tasa de transmisión IEEE 802.15.4-2003. Éste define los niveles más bajos: el nivel físico (PHY) y el control de acceso al medio (MAC, parte del nivel de enlace de datos, DLL). El estándar trabaja sobre las bandas ISM de uso no regulado

Comparativa con Bluetooth

Bluetooth es una de las tecnologías usada para establecer una comunicación inalámbrica entre varios dispositivos, la distancia nominal del enlace está comprendida entre 10 cm. y 10 m, pero se puede aumentar a más de 100 m elevando la potencia de transmisión Otro aspecto importante es el consumo cuyos valores en los estados más habituales son 40 mA transmitiendo, 0.2 mA en reposo, mientras que en una red ZigBee los valores son 30 mA transmitiendo y 3 µA en reposo, por ello ésta última tecnología maximiza la vida útil de las baterías que utiliza. Una red ZigBee puede constar de un máximo de 65535 nodos distribuidos en subredes de 255 nodos, frente a los 8 máximos de una subred (Piconet) en Bluetooth. La velocidad de transmisión de Bluetooth llega a 1 Mbps, comparado con los 250 Kbps de ZigBee, por ello ésta última es recomendada para comunicaciones seguras a una baja tasa de envío, siendo ideal para la domótica; se busca que un sensor equipado con un transceiver ZigBee pueda ser alimentado con dos pilas AA durante al menos 6 meses y hasta 2 años.

Próximamente pondremos a su disposición productos que le permitirán desarrollar proyectos utilizando esta nueva tecnología.

* ZigBee es una marca registrada de ZigBee Alliance

Fuentes:

Revista Varitek Universal, Año 1 – Número 1, 15 de agosto del 2008.

- Detalles

- Categoría: Tecnología

El aumento de la población mundial que hoy se acerca a los 7.000 millones de personas, trae como consecuencia que las necesidades en el planeta se multipliquen, se tiene que crear más espacios para viviendas lo que desencadena la deforestación de grandes áreas del planeta, se necesita medios de transporte que generan contaminación ambiental, más plazas de trabajo que con mayores industrias aumentan la contaminación en el planeta.

Actualmente el cambio climático que vivimos producto del calentamiento global de la Tierra ocasionado por los gases invernadero, entre los que se encuentra el CO2 o dióxido de carbono, ha hecho reflexionar a las poblaciones en el mundo que debemos cuidar nuestro planeta, para lo cual se están tomando algunas medidas ecológicas necesarias. Un proyecto que apunta al cuidado del planeta son las llamadas ciudades ecológicas o ecociudades, donde China ha tomado la delantera con la creación de la ciudad ecológica Dongtan, que se encuentra en la Isla Chongming, frente a Shangai (China).

Según el gobierno chino, 300 millones de habitantes deben ser acomodados en ciudades en los próximos 15 años. Shangai es la ciudad económicamente más dinámica del mundo, pero presenta problemas de población que demandan más espacio para vivir, trabajar y entretenerse, lo que obliga a tener un mayor desarrollo urbano que permite el crecimiento económico de la población, pero trae consigo problemas de deforestación, transportación y otros que contribuirán más a la contaminación del planeta. Producto de esto, en su Plan de Desarrollo Regional, se propone la construcción de nueve ciudades satétile para absorber parte de la demanda habitacional.

ARUP fue llamada por una compañía de gobierno de Shangai para desarrollar una nueva ciudad satélite en un terreno de 8.400 hectáreas, para ser construida desde cero y poder albergar a 500 mil habitantes en un terreno de 5.600 hectáreas, es financiado por Shanghai Industrial Investment Corporation (SIIC) y bajo la dirección del chileno Alejandro Gutiérrez radicado en Londres, quien lidera un equipo de cien profesionales responsables del encargo urbanístico más fascinante y vanguardista del nuevo siglo, él también fue responsable de la construcción del Estadio Olímpico para los Juegos de 2008, el Centro Nacional de Natación y la nueva terminal del Aeropuerto Internacional de Beijing. El diseño final se presentó en octubre de 2005 y su inversión en su etapa inicial fluctúa entre los 500 y 1.000 millones de dólares. Se estima una población de 50.000 personas en el 2010 y de 500.000 en el 2040. Se contempla la construcción de 20.000 viviendas, 2 millones de metros cuadrados de oficinas y edificios de servicios, integrando las viviendas con lugares de trabajo, zonas verdes y de ocio.

Se pretende que la nueva ciudad minimice la contaminación ambiental, utilice energía renovable (biomasa, eólica y solar), solo transitarán automóviles eléctricos o basados en hidrógeno, los vehículos de transporte público funcionarán con hidrógeno u otro tipo de energía limpia (primero serán buses, luego se sumarán tranvías y finalmente un ferrocarril que se conectará con Shangai), se crearán ecovías, se contará con un desarrollo paisajístico que motivará los paseos a pie o en bote y se pretende que sus habitantes se encuentren estratégicamente ubicados a siete minutos de los sitios principales de la ciudad. Se propiciará el reciclaje, la basura (en especial la cáscara de arroz) será otro gran recurso energético, el consumo de agua dulce se reducirá y se tratarán para reutilizarse las aguas residuales irrigando campos destinados a la alimentación y a la producción de biocarburantes. El agua potable será utilizada dos veces: primero para consumo humano y luego para descargas sanitarias y regadío de cultivos orgánicos.

La distribución de negocios, colegios y centros comerciales será de tal manera que los recorridos cotidianos se puedan realizar a pie o en bicicleta, eliminando así una gran necesidad de transportación vehicular, logrando así un gran ahorro energético y de emisiones de CO2. Los edificios tendrán una altura máxima de 8 pisos y ahorrarán dos tercios de la energía que ocupa uno convencional, por lo que serán edificios energéticamente eficientes.

Una ciudad sustentable es donde se integran al proceso de proyecto e implementación aspectos sociales, económicos, físicos y ambientales simultáneamente, una ciudad vista no sólo como una estructura física o de relaciones económicas. Después de un proceso de evaluación, un comité de UNFCCC (United Nations Framework Convention on Climate Change), le otorgará CERs (Certified Emmissions Reduction) a Dongtan por un monto equivalente a esta reducción, los CERs son equivalentes a acciones, y pueden ser transados en cualquier bolsa o mercado financiero del mundo. La sustentabilidad se obtendrá de las emisiones de dióxido de carbono evitadas que se estima serán de 750 millones de toneladas al año, lo que supondrá 22 Millones de dólares anuales de ingresos en el mercado del carbono, los compradores de los CERs, son países, industrias y entidades que al no cumplir con el Protocolo de Kyoto deben comprar derechos de emisiones. En las chacras agrícolas la producción será completamente orgánica, con métodos avanzados de producción que permitirá la obtención de una cantidad de productos agrícolas similar a la que produciría toda la superficie que ocupa la ciudad, para convertirla así en autosuficiente. El puerto albergará un mercado de pescado y marisco donde los pescadores podrán vender sus productos al consumidor final.

Otros proyectos de ciudades ecológicas son: Masdar en los Emiratos Árabes Unidos y el barrio BedZED (Beddington Zero Energy Development, urbanización de energía cero) en Londres.

Fuente:

Revista Varitek Universal, Año 4 – Número 6, 15 de junio del 2011

- Detalles

- Categoría: Tecnología

Los medios inalámbricos son aquellos en los cuales no se utiliza cables para la transmisión de la información, están regulados y se basan en estándares. La IEEE (Institute of Electronics and Electrical Engineers) es la principal generadora de los estándares para redes inalámbricas al igual que para las redes cableadas.

La FCC (Federal Communications Comission, Comité Federal de Comunicaciones) es la que se encarga de establecer un marco de reglamentaciones en el que se basan los estándares. Ejemplo: La tecnología clave que contiene el estándar 802.11 es el Espectro de Dispersión de Secuencia Directa (DSSS), la cual se aplica a dispositivos inalámbricos que operan en el rango de 1 a 2 Mbps, existen varios estándares: 802.11, 802.11b (Wi-Fi o inalámbrico de alta velocidad), 802.11a, 802.11e, 802.11g y 802.11i.

Dispositivos inalámbricos:

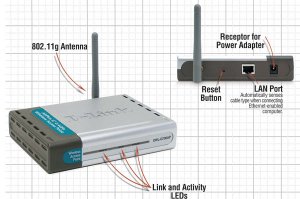

Las redes inalámbricas se pueden formar con tan solo dos dispositivos, se pueden establecer redes ‘ad hoc’ comparables a las redes ‘par a par’ en una red cableada, donde ambos dispositivos funcionarán como clientes y servidores. De esta forma se tiene conectividad, pero la tasa de transferencia es baja y la seguridad es mínima, sumándose otro problema adicional cuando se utilizan dispositivos inalámbricos de diferentes fabricantes, porque suelen ser incompatibles entre sí. El problema de incompatibilidad se resuelve instalando un punto de acceso (AP, Access Point) para que actúe como concentrador en la red WLAN (Wireless Local Area Network).

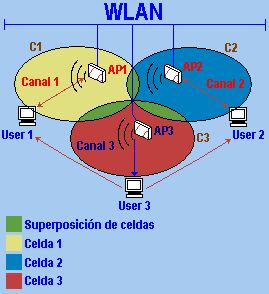

Los AP (Access Point) tienen antenas para brindar conectividad inalámbrica a un área específica que recibe el nombre de celda. Esto es como en la telefonía celular donde las radiobases son los puntos de acceso de la red celular y el área que dan cobertura las celdas. Según la ganancia de las antenas instaladas en el AP y el lugar donde se instaló, el tamaño de la celda puede ser muy grande. Ejemplo: Las celdas de la telefonía celular son muy amplias porque sus radiobases (AP) son estratégicamente ubicadas y tienen antenas con una buena ganancia.

Para brindar servicio a áreas más amplias es necesario instalar múltiples puntos de acceso con cierto grado de superposición que se aconseja sean de un 20 a 30%, para que se pueda pasar de una celda a otra sin perder la señal, esto se conoce como roaming. Con esto podemos entender que los teléfonos celulares no pierden la señal cuando pasan de una celda a otra, debido a la superposición que permite el roaming entre celdas.

Una red cableada se puede conectar mediante cables a un AP para que éste le de acceso a los nodos de una red inalámbrica o a Internet que se reparte por medio inalámbrico.

Cuando se activa un cliente dentro de una WLAN la red realiza un “escaneo”, donde empezará a “escuchar” para ver si hay un dispositivo compatible con el cual "asociarse". El escaneo puede ser activo o pasivo.

El escaneo activo ocurre cuando el nodo inalámbrico que busca conectarse a la red realiza un pedido de sondeo que incluye el Identificador del Servicio (SSID) de la red a la que desea conectarse, si se encuentra un AP con el mismo SSID, éste emite una respuesta de sondeo que continuará con los pasos de autenticación y asociación.

El escaneo pasivo ocurre cuando el nodo inalámbrico espera por las tramas de administración de beacons enviadas por el AP o nodos pares en el caso de comunicaciones “ad hoc”, los beacons son paquetes de datos que se envían periódicamente para anunciar su presencia y contienen varios parámetros, entre ellos el SSID del Punto de Acceso (AP). En este caso solo realizará un intento de conexión a la red cuando recibe un beacon que contiene el SSID de la red a la que trata de conectarse. Este es un proceso continuo y los nodos pueden asociarse o desasociarse de los AP con los cambios en la potencia de la señal.

El estándar IEEE 802.11b define dos componentes; una estación inalámbrica, la cual puede ser una PC o una Laptop con una tarjeta de red inalámbrica (NIC - Network Interface Card), y un Punto de Acceso (AP - Access Point), el cual actúa como puente entre la estación inalámbrica y la red cableada.

Los nodos de las redes WLAN pueden ser computadoras de escritorio o portátiles incorporadas con NIC inalámbricas, las NIC son adaptadores de red que pueden venir en forma de tarjetas para conectarse a un bus de expansión en las computadoras de escritorio, de tipo cardbus (Wireless CardBus Adapter) para conectarse a una computadora portátil o parecido a un pendrive para conectarse a un puerto USB (Wireless Compact USB Adapter).

ESTÁNDAR IEEE 802.11

802.11: Estándar para redes inalámbricas con línea visual, utilizado en la mayoría de redes WLAN. Su máxima tasa de bits es 2 Mbps y su frecuencia de operación de 2.4 GHz.

802.11a: Estándar superior al 802.11b, su velocidad de transmisión va de 24 a 54 Mbps con una frecuencia de operación de 5 GHz. Elimina el problema de las interferencias múltiples que existen en la banda de los 2,4 GHz (hornos microondas, teléfonos digitales DECT, BlueTooth).

802.11b: Extensión de 802.11 para proporcionar una velocidad de 11 Mbps con una frecuencia de operación de 2.4 GHz, usando DSSS. Se lo Conoce comúnmente como Wi-Fi (Wireless Fidelity), término registrado y promulgado por la WECA (Wireless Ethernet Compatibility Alliance) para certificar productos IEEE 802.11b capaces de operar con los de otros fabricantes. En las redes de área local podemos encontrar tecnologías inalámbricas basadas en HiperLAN (High Performance Radio LAN), un estándar del grupo ETSI (European Telecommunications Standards Institute, Instituto Europeo de Normas de Telecomunicaciones), o tecnologías basadas en Wi-Fi, que siguen el estándar IEEE 802.11 con diferentes variantes.

802.11e: Estándar encargado de diferenciar entre video-voz-datos. Su único inconveniente el encarecimiento de los equipos.

802.11g: Siguen evolucionando y alcanza velocidades de 108 Mbps con una frecuencia de operación de 2,4 GHz, lo cual se logra cambiando el modo de modulación de la señal, pasando de 'Complementary Code Keying' a 'Orthogonal Frequency Division Multiplexing'. Con esto no hay que adquirir nuevas tarjetas inalámbricas, bastaría solamente con cambiar su firmware interno. El firmware es un bloque de instrucciones de programa para propósitos específicos, grabado en una memoria de tipo no volátil (ROM, EEPROM, flash, etc), que establece la lógica de más bajo nivel que controla los circuitos electrónicos de un dispositivo de cualquier tipo.

802.11i: Es un conjunto de referencias en el que se apoyará el resto de los estándares, en especial el futuro 802.11a. El 802.11i supone la solución al problema de autenticación al nivel de la capa de acceso al medio, pues sin ésta, es posible crear ataques de denegación de servicio (DoS).

802.15: Bluetooth, opera a 2.4 GHz con una velocidad máxima de transmisión de 1 Mbps. En principio sólo son necesarias un par de unidades con las mismas características de hardware para establecer un enlace. Dos o más unidades Bluetooth que comparten un mismo canal forman una piconet.

802.16: WMan (Wireless Metropolitan Area Network), para redes de área metropolitana se encuentran tecnologías basadas en WiMAX (Worldwide Interoperability for Microwave Access, es decir, Interoperabilidad Mundial para Acceso con Microondas), un estándar de comunicación inalámbrica basado en la norma IEEE 802.16. WiMAX es un protocolo parecido a Wi-Fi, pero con más cobertura y ancho de banda. También podemos encontrar otros sistemas de comunicación como LMDS (Local Multipoint Distribution Service).

Las redes WWAN (Wireless Wide Area Network) son redes inalámbricas de mayor cobertura, a estas redes pertenecen tecnologías como UMTS (Universal Mobile Telecommunications System), utilizada con los teléfonos móviles de tercera generación (3G) y sucesora de la tecnología GSM (para móviles 2G), o también la tecnología digital para móviles GPRS (General Packet Radio Service), las cuales estudiaremos en una próxima oportunidad.

Comunicación en una WLAN

Cuando se establece conectividad entre nodos de una WLAN, éstos pasarán las tramas de igual forma que en cualquier otra red 802.x. Se tienen 3 clases de tramas:

- - Tramas de administración: Donde intervienen tramas de pedido de asociación, de respuesta de asociación, de pedido de sonda, de respuesta de sonda, de beacon y de autenticación.

- - Tramas de control: Donde se envía la petición de enviar (RTS), el preparado para enviar (CTS) y el acuse de recibo (ACK).

- - Tramas de datos: Donde va la información que se requiere transmitir.

Al igual que en una red cableada se pueden producir colisiones debido a que la radiofrecuencia (RF) es un medio compartido, pero la diferencia es que no existe un método mediante el cual un nodo origen pueda detectar que ha ocurrido una colisión. Debido a esto las redes WAN utilizan el llamado CSMA/CA (Acceso Múltiple con Detección de Portadora/Carrier y Prevención de Colisiones) que es similar al CSMA/CD de Ethernet. Cuando el nodo fuente envía una trama, contesta con un acuse de recibo positivo (ACK) el nodo destino, que puede consumir un 50% el ancho de banda disponible y combinado esto con el protocolo de prevención de colisiones se reduce la tasa de transferencia real de datos a un máximo de 5,0 a 5,5 Mbps en una LAN inalámbrica 802.11b con una velocidad de 11 Mbps.

El rendimiento en una WAN se ve afectado por la potencia de la señal y la degradación de la calidad de la señal debido a la distancia o interferencia. Se puede invocar la Selección de Velocidad Adaptable (ARS) a medida que la señal se debilita.

Autenticación

Consiste en autenticar al dispositivo y no al usuario. Por ejemplo: Cuando un cliente envía una trama de petición de autenticación al AP y éste acepta o rechaza la trama, lo hace con una respuesta que se envía al cliente o se puede derivar a un servidor de autenticación. Luego de la autenticación viene la asociación que permite que un cliente use los servicios del AP para transferir datos.

Tipos de autenticación y asociación

- - No autenticado y no asociado: El nodo está desconectado de la red y no está asociado a un punto de acceso.

- - Autenticado y no asociado: El nodo ha sido autenticado en la red pero todavía no ha sido asociado al punto de acceso.

- - Autenticado y asociado: El nodo está conectado a la red y puede transmitir y recibir datos a través del punto de acceso.

En el IEEE 802.11 se realizan dos métodos de autenticación. El primero es un sistema abierto donde solamente debe coincidir el SSID, mientras que el segundo es un proceso de clave compartida que utiliza un cifrado del Protocolo de Equivalencia de Comunicaciones Inalámbricas (WEP), un algoritmo que utiliza claves de 64 y 128 bits. El segundo método es más seguro pero no es vulnerable, por lo que se busca nuevas soluciones de seguridad.

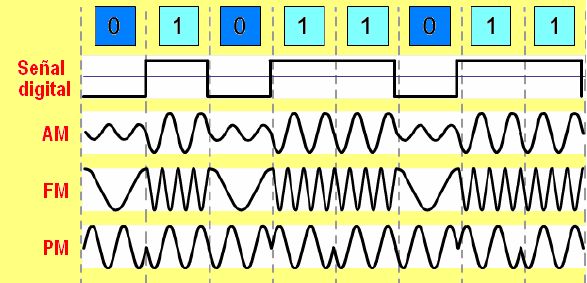

Transmisión de información en las ondas de radio

Las computadoras envían señales electrónicas digitales que se convierten en ondas de radio que son irradiadas en línea recta desde la antena transmisora, que se atenúan a medida que se alejan de ella, ya que al igual que las ondas de luz son absorbidas por ciertos materiales y reflejadas por otros, debido a esto el receptor también está equipado con una antena que al recibir las señales eléctricas debilitadas las amplifica. Los datos enviados por las computadoras son señales eléctricas digitales que se modulan con una portadora de radio, para que dichas señales no se degraden y el receptor pueda recuperar correctamente la información enviada. La modulación permite combinar dos señales de modo que una de ellas transporte a la otra y consiste en alterar una señal portadora mediante una señal moduladora, en este caso la señal moduladora es la señal digital enviada por la computadora y la señal portadora es la señal de radio. La modulación puede alterar la amplitud de la señal portadora (Amplitud Modulada), la frecuencia de la señal portadora (Frecuencia Modulada) o la fase de la portadora (Phase Modulada), éste último es el caso de la comunicación inalámbrica en las redes WLAN, mientras que Amplitud Modulada y Frecuencia Modulada es la modulación utilizada por las emisoras de radio de AM y FM respectivamente.

La señal portadora se llama así porque es la encargada de transportar el mensaje que es la señal que se quiere transmitir, ésta última es la que se convierte en moduladora, porque cambia una característica de amplitud, fase o frecuencia de la señal portadora, en este cambio de la señal portadora va incluido el mensaje.

Interferencia en una WLAN

Se pueden presentar interferencia en la banda estrecha y en la banda completa. La banda estrecha en el mundo de las comunicaciones hacen referencia a un tipo de conexión que utiliza un ancho de banda muy reducido, es lo opuesto a la tecnología de Espectro Ensanchado por Secuencia Directa (DSSS) que es uno de los métodos de modulación en espectro ensanchado para transmisión de señales digitales sobre ondas de radio que más se utilizan y no afecta al espectro de frecuencia de la señal inalámbrica, la solución más sencilla para este tipo de interferencia es simplemente cambiar el canal que utiliza el AP. La interferencia de banda completa en cambio afecta a toda la gama del espectro. Por ejemplo, una red 802.11b se puede ver afectada en gran medida por las tecnologías Bluetooth que saltan varias veces por segundo a través de los 2.4 GHz completo, por lo que suelen encontrar carteles que solicitan desconectar todos los dispositivos Bluetooth antes de entrar en una red inalámbrica.

Seguridad en la transmisión inalámbrica

Están surgiendo varios nuevos protocolos y soluciones de seguridad como las Redes Privadas Virtuales (VPN) y el Protocolo de Autenticación Extensible (EAP). Las VPN cierran efectivamente una red inalámbrica para evitar que intrusos puedan infiltrarse en la red, en el caso del EAP las tareas de autenticación y cifrado se pueden realizar con un servidor dedicado para dicho fin.

Fuente:

Revista Varitek Universal, Año 3 – Número 9, 15 de septiembre del 2010.

Noticias

19 Abril 2024

Noticias científicas y tecnológicas, artículos y entrevistas sobre el mundo de la ciencia-

Modificar al instante las características de materiales cristalinos con pulsos de luz intensos

Unos científicos han comenzado a emplear técnicas lumínicas de acción ultrarrápida para modificar materiales cristalinos, lo que podría dar inicio a una nueva electrónica. Unos investigadores del Instituto de Ciencia de Materiales de Madrid I...

-

Avances en inteligencia artificial explicativa

El desarrollo de sistemas que puedan explicar sus decisiones y procesos se ha convertido en un objetivo clave en el emocionante campo de la inteligencia artificial IA. La inteligencia artificial explicativa busca no solo predecir y tomar decisiones, sino también proporcionar una comprensi&oac...

-

Inteligencia artificial para detectar contenidos radicalizantes

Actualmente, los sistemas de inteligencia artificial son capaces de generar e interpretar contenidos a gran escala. Sin embargo, emplear este tipo de sistemas para detectar de manera automática contenido dañino para los usuarios o para la sociedad es un reto que todavía no se ha...